摘要:最后,黑客大多會通過TOR瀏覽器(具有強匿名性)在暗網上把比特幣賣出,或以其它匿名手段把比特幣變成法幣。其實在此次盜竊案發生之前,作為首批被日本金融廳發放經營許可牌照的交易所,Zaif就曾因缺乏“適當并且符合要求的內部控制系統”而在今年6月遭到日本金融廳批評。...

免責聲明:本文不構成任何投資建議。

小編:記得關注哦!

本文來源:三言財經

原文標題:那些被黑客盜取的虛擬貨幣,是如何銷贓的?

只需要5次嚴格的混幣操作,“臟幣”最多就可流入10萬個新地址。最后,黑客大多會通過TOR瀏覽器在暗網上把比特幣賣出,或以其它匿名手段把比特幣變成法幣。

愛看警匪片的朋友都應該知道,在現實世界實施的盜竊或搶劫,如果贓款數額非常巨大,銷贓將非常困難。

這是因為隨著科技的發展,監控探頭已經非常普遍,大多數犯罪現場附近都會有監控探頭。因此,犯罪分子的去向可以通過監控進行追蹤或縮小范圍。

此外,一旦犯罪分子開始銷贓,贓物很快就會流入市場。此時警方只需要根據贓物的流通鏈條,很快就能鎖定犯罪嫌疑人。

以最常見的珠寶類的案件為例:

據中國新聞網報道,今年9月在浙江發生的一起珠寶盜竊案中,犯罪嫌疑人僅僅在14個小時內就被抓獲,被盜贓物全部追回。

同月,在河南發生的一起珠寶盜竊案中,犯罪嫌疑人僅僅在12個小時內就被抓獲,被盜贓物全部追回,價值472萬元。

然而,如果被盜的物品不是現實世界中的物品,而是網絡世界中的虛擬物品——虛擬貨幣,對犯罪者嫌疑人的追蹤就變得非常困難,即使是數額非常巨大的贓物或贓款。

這一切都源于比特幣本身的特性和針對其特性所發展出的“銷贓”手法——mixing(混幣)。

“混幣”是如何幫犯罪分子反追蹤的?

在現實世界中,在嫌犯進行銷贓后,警方可以根據贓物的流通鏈條對嫌犯進行溯源追蹤。

同樣,在虛擬世界中,警方也可以通過流通鏈條,對被盜的“贓幣”進行溯源追蹤,甚至比現實世界中還要容易。

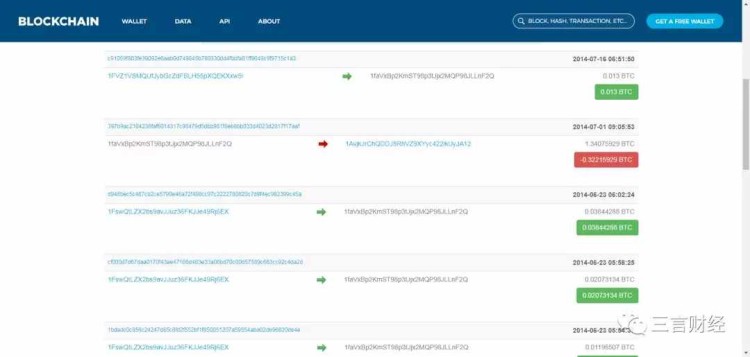

這是因為,比特幣其實是一個公開透明的賬本,任何地址的任何交易記錄都可被查到,因此警方直接可以在如blockchain.com的比特幣塊資源管理器板塊中查到“贓幣”的流向。

blockchain.com上查到的某地址的比特幣所有交易記錄及流向

如果“臟幣”流向單一,那么找到嫌犯自己所擁有的比特幣地址非常容易,根本不需要警方,你我都能完成——直接在blockchain.com查就可以。

因此,為了躲避追蹤,“混幣”應運而生。

“混幣”本身的原理并不復雜,就是割裂輸入地址和輸出地址之間的關系。

進一步來說,是這樣進行的:在一個交易中,假如有很多人參與,其中包括大量輸入和輸出,這樣會比較難在輸入和輸出中找出每個人的對應對,這樣一來,輸入與輸出之間的聯系被事實上割裂。

說白了,就是把很多個互不相干的人,互不相干的交易放到一個交易中。那么在外人看來,就不知道到底其中某一個人所花的幣到底給了誰,就無法知道這個人用這些幣是去干什么。

如果這樣的“混幣”過程只有一次,并且涉及到的人數不多,那么警方要想抓住黑客,只要把這為數不多地址今后的行為繼續一個個追蹤即可。

但問題在于,“混幣”本身就是為了提高追蹤難度而設計,因此往往不會只混一次,且每次“混幣”的地址數目都不小。即使參與混幣地址的數目不多,每多混一次,追蹤難度都可能會上升一個甚至幾個數量級。

簡單的舉例如下:

假設黑客最初以有一個“臟幣”地址,哪怕參與混幣的只有10對地址,那么“臟幣”將最多可能流向這10個新地址中的每一個。

之后,這10個新地址如果都再參與一次混幣,那么“臟幣”最多可能進入100個新地址。

以此類推,只需要5次嚴格的混幣操作,“臟幣”最多就可流入10萬個新地址。

最后,黑客大多會通過TOR瀏覽器(具有強匿名性)在暗網上把比特幣賣出,或以其它匿名手段把比特幣變成法幣。

黑客常用的Tor瀏覽器

上述的情況在最近就發生過一次。

9月20日,日本第二大加密貨幣交易所Zaif宣布在17日遭遇黑客襲擊,被盜取了價值近6200萬美元的數字貨幣。

然而僅僅20日的調查中就發現,被盜的加密貨幣在3日內已被分散到幾千個地址。

10月7日,據virtualmoney消息,在Zaif交易所被盜已半月多后,筑波大學研究小組的專家表示,被盜虛擬貨幣目前被轉入超過3萬個地址,現在已經無法追蹤其去處。

其實在此次盜竊案發生之前,作為首批被日本金融廳發放經營許可牌照的交易所,Zaif就曾因缺乏“適當并且符合要求的內部控制系統”而在今年6月遭到日本金融廳批評。

但這并沒有引起其警惕,反而倒是引起了黑客的興趣。于是,僅僅3個月后,黑客就發現了Zaif“不合格內部控制系統”的漏洞,從而成功盜取了價值6200萬美元的虛擬貨幣,并迅速把盜取的虛擬貨幣分散到了幾萬個地址以躲避追蹤。

用了“混幣”,黑客們就真的可以肆無忌憚了么?

我們知道,比特幣本身的匿名性包括如下三點:

1、地址的生成無需實名認證;

2、通過地址不能對應出真實身份;

3、同一擁有者的不同賬號之間沒有直接關聯,無法得知特定用戶的全部比特幣數量。

因此一旦黑客將自己盜取的比特幣分散到數萬個可能的地址后,追蹤確實變得極為困難,因為已經無法再把這些比特幣對應到一個確定的人身上。

但是,防止相關犯罪,卻可以從其它方面著手:

1、與法幣的兌換環節

- 國內目前已沒有任何交易所支持發幣兌換,因此在國內黑客無法作為。一些國外的大交易所目前都需要實名認證,這是有效的反匿名措施,其他要求實名的比特幣服務商也如此。而一些不需實名的小交易所,如果法幣交易額巨大,也很容易引起執法部門的主意。

2、交易公開

- 只需知道一個地址就可以找到關聯人的一系列地址。另外,在論壇、微博、TWITTER、REDDIT、BBS等留下的許多信息,通過大數據分析可以匯總起來,會發現一系列的線索,除非謹慎得像中本聰。

3、交易的匯總輸入會暴露擁有人的其他地址

- 一旦發送錢包中的大部分幣給某人或某交易所,基本上會把全部地址都暴露無遺。因為交易會匯總大部分地址中的幣打出去。

4、比特幣的通訊協議未加密

- 向外打款時,協議分析軟件可以找出IP地址與比特幣地址的對應關系,因此定位到嫌犯的所在地就不是問題。

上述的四點中,法幣的兌換環節是最容易鎖定嫌犯的方式。在10月3日舉行的美國參議院國際麻醉品管制會議聽證會上,美國ICE國土安全部調查處(HSI)負責國內行動的助理主任馬修·艾倫(Matthew Allen)討論了加密貨幣在藥品走私中的角色,他表示:“雖然加密貨幣使得轉移價值變得相對容易,但在這個過程中,犯罪分子仍然需要將加密貨幣轉換成法定貨幣,反之亦然。無論何時進行貨幣兌換,都會出現“漏洞”。”

不錯的,正如我國嚴格禁止法幣和虛擬貨幣之間的兌換業務以及對一些不良網站進行封鎖一樣,如果各國都加強監管,就能最大程度上減少犯罪分子通過虛擬貨幣造成的危害。